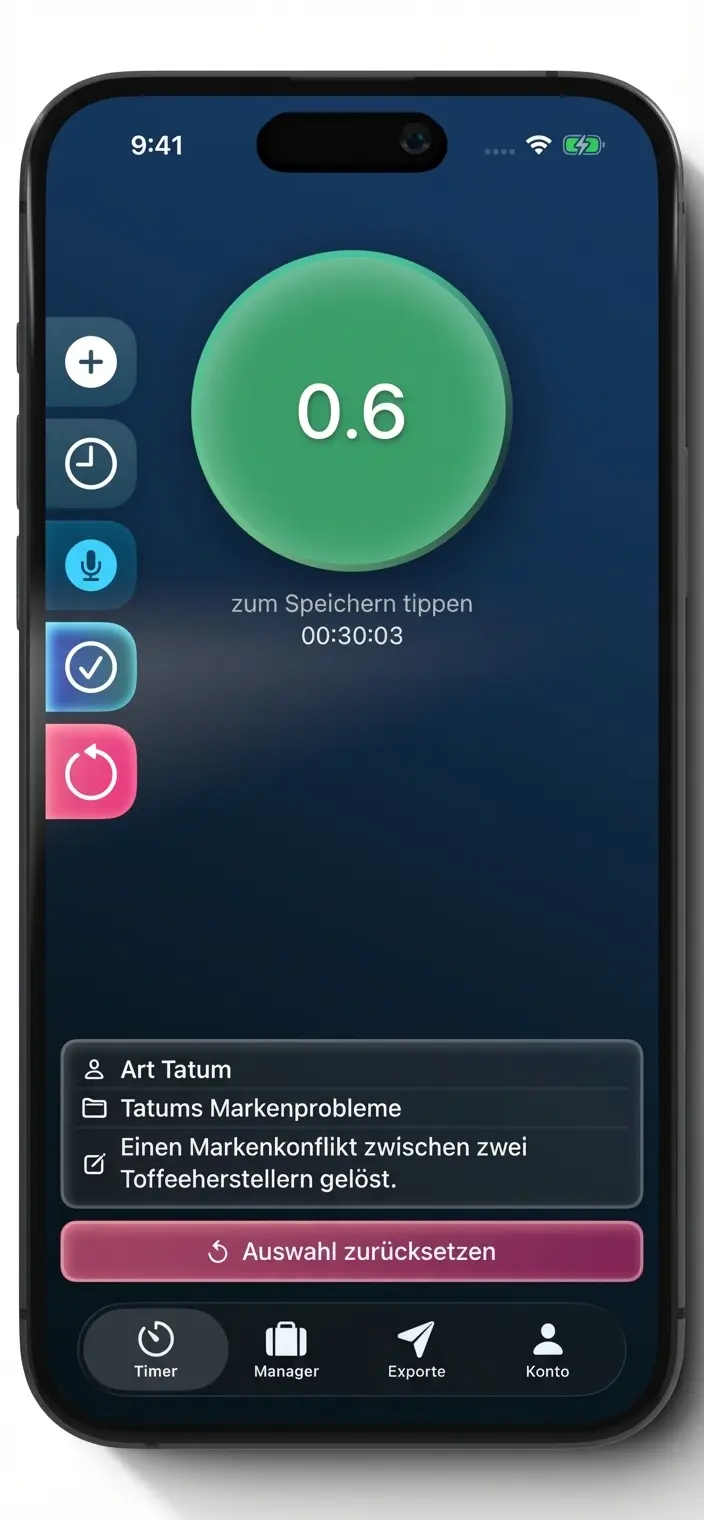

Sicherheitsauftraege

Pentest & Assessment-Tracking

Mandant: MegaCorp Industries

+-- Auftrag: Externer Penetrationstest Q1

| +-- Eintrag: Aufklaerung (4,2 Std.)

| +-- Eintrag: Exploitversuche (6,8 Std.)

| +-- Eintrag: Berichterstellung (3,1 Std.)

+-- Auftrag: Internes Assessment Q2

+-- Eintrag: Netzwerk-Enumeration (2,5 Std.)

+-- Eintrag: AD Privilege Escalation (5,3 Std.)

- Schnelle Notizen (verschluesselt) — "SQLi im Login-Portal gefunden"

- Mehrere Ratentypen — Assessment vs. Berichterstellung

- Pauschale + Stunden — Scope Creep fuer zukuenftige Verhandlungen tracken