Compromisos de Seguridad

Seguimiento de Pentest y Evaluaciones

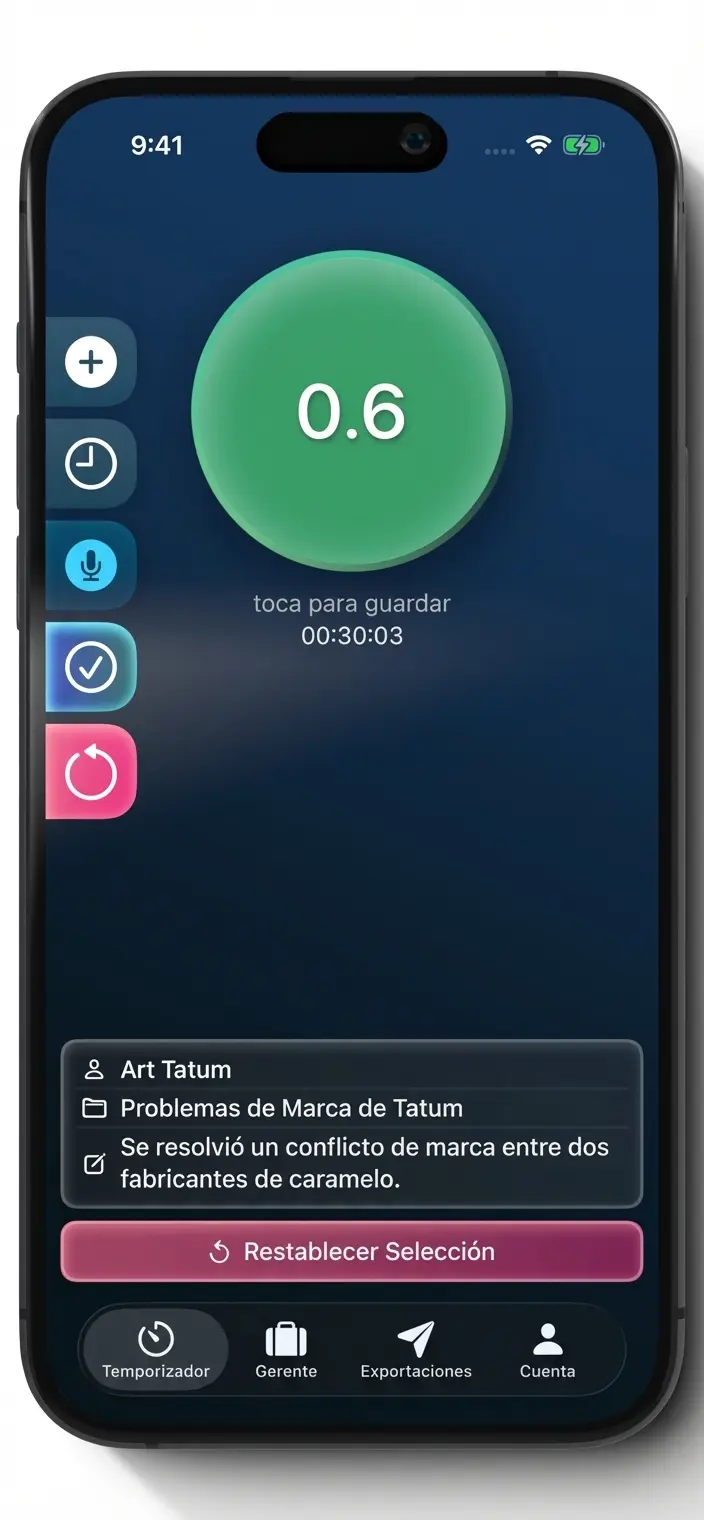

Cliente: MegaCorp Industries

├── Asunto: Pentest Externo Q1

│ ├── Entrada: Reconocimiento (4.2 hrs)

│ ├── Entrada: Intentos de explotacion (6.8 hrs)

│ └── Entrada: Redaccion de reporte (3.1 hrs)

└── Asunto: Evaluacion Interna Q2

├── Entrada: Enumeracion de red (2.5 hrs)

└── Entrada: Escalacion de privilegios AD (5.3 hrs)

- Notas Rapidas (Cifradas) — "Encontre SQLi en portal de login"

- Multiples Tipos de Tarifa — Evaluacion vs. redaccion de reportes

- Tarifa Fija + Por Hora — Rastrea scope creep para futuras negociaciones