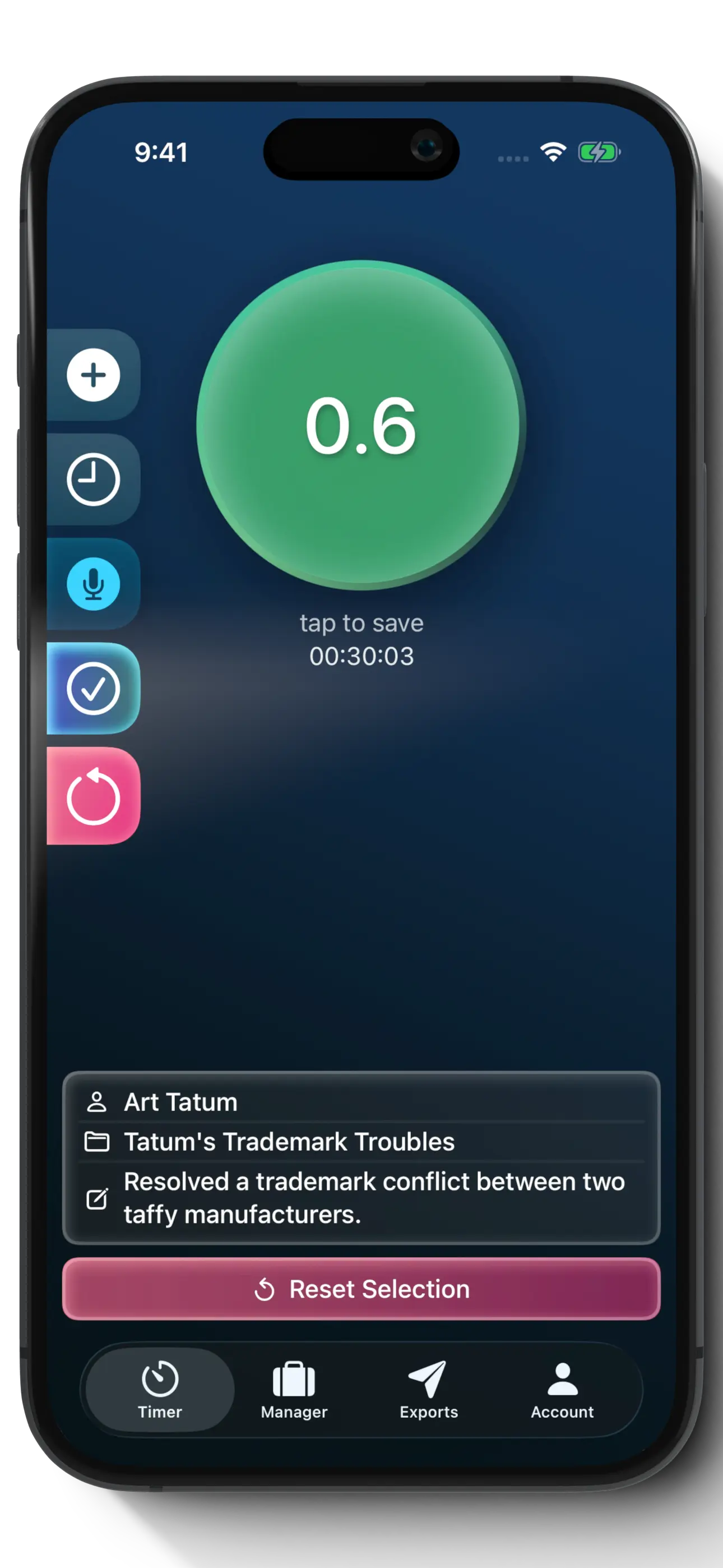

침투 테스트 및 평가 추적

고객: MegaCorp Industries

├── 건: 외부 침투 테스트 Q1

│ ├── 항목: 정찰 (4.2시간)

│ ├── 항목: 익스플로잇 시도 (6.8시간)

│ └── 항목: 보고서 작성 (3.1시간)

└── 건: 내부 평가 Q2

├── 항목: 네트워크 열거 (2.5시간)

└── 항목: AD 권한 상승 (5.3시간)- 빠른 메모 (암호화됨) — "로그인 포털에서 SQLi 발견"

- 다중 요율 유형 — 평가 vs. 보고서 작성

- 정액 + 시간당 — 향후 협상을 위한 범위 초과 추적