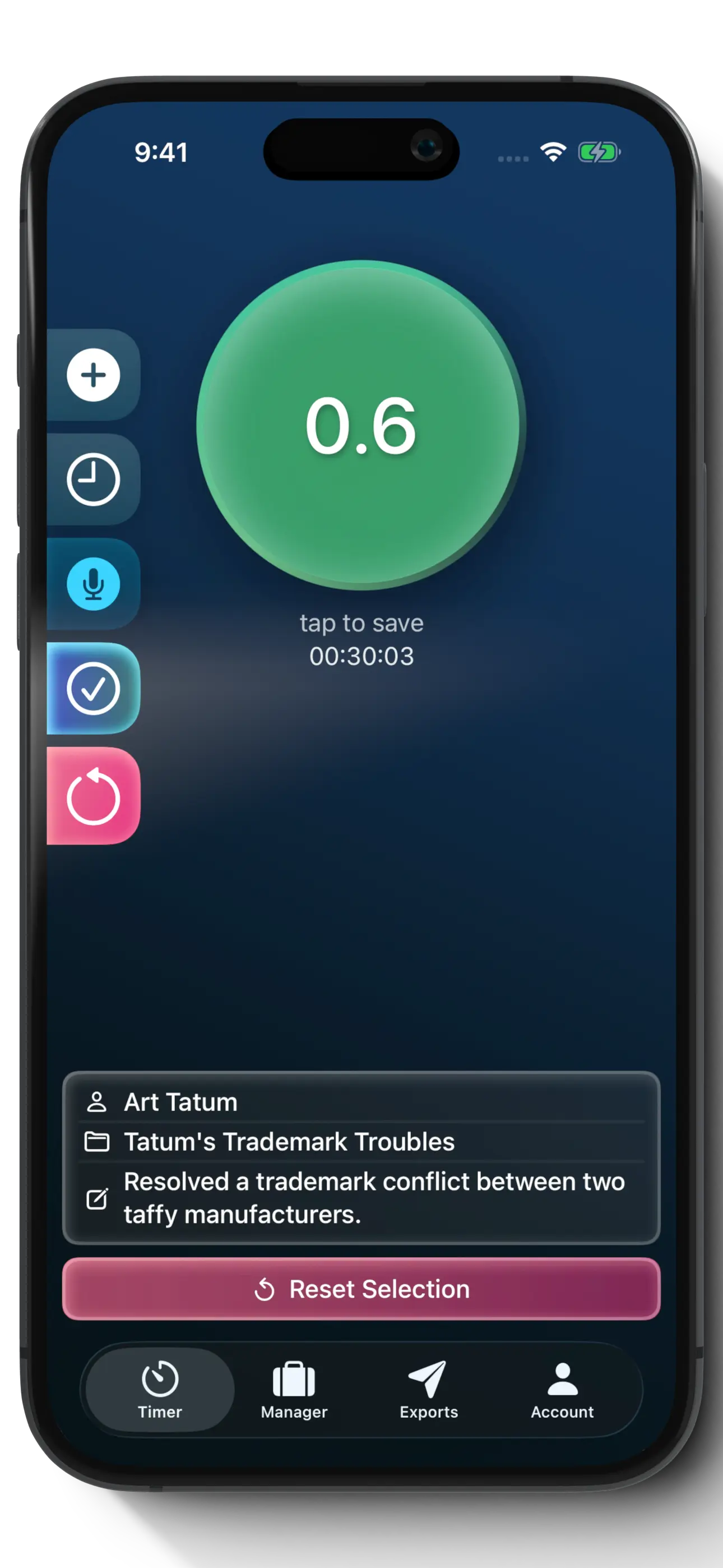

Trabalhos de Seguranca

Rastreamento de Pentest e Avaliacao

Cliente: MegaCorp Industries

├── Assunto: Teste de Penetracao Externo Q1

│ ├── Lancamento: Reconhecimento (4,2 hrs)

│ ├── Lancamento: Tentativas de exploracao (6,8 hrs)

│ └── Lancamento: Escrita de relatorio (3,1 hrs)

└── Assunto: Avaliacao Interna Q2

├── Lancamento: Enumeracao de rede (2,5 hrs)

└── Lancamento: Escalacao de privilegios AD (5,3 hrs)

- Notas Rapidas (Criptografadas) — "Encontrado SQLi no portal de login"

- Multiplos Tipos de Taxa — Avaliacao vs. escrita de relatorio

- Taxa Fixa + Por Hora — Rastreie scope creep para negociacao futura